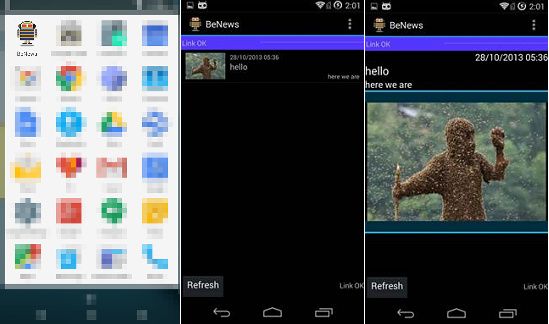

Die BeNews-Apps: Der Schadcode wird erst nachgeladen.

Die mehr als 400 GB an Daten, die der Hack des italienischen Malware-Herstellers Hacking Team offen gelegt hat, liefern immer weitere Erkenntnisse über die Methoden und Ambitionen jenes Unternehmens, das die Reporter ohne Grenzen als "Feinde des Internets" klassifizieren.

Spurensuche

Aktuellster Eintrag: Laut dem Sicherheitsdienstleister Trend Micro hat Hacking Team versucht, Schadcode über Googles Play Store einzuschmuggeln. Unklar bleibt dabei bisher, ob es sich bereits um reale Angriffe gehandelt hat, oder die Malware-Autoren nur bis zu einem Testlauf gekommen sind. Trotzdem hat der Bericht durchaus Relevanz, gilt der Play Store doch üblicherweise als sicher. Praktisch alle Android-Schadsoftwareinfektionen passieren aus Drittquellen.

Nachladen

Der Ablauf eines solchen Angriffes ist jedenfalls folgender: Um die Sicherheitschecks von Google auszutricksen wurde eine unverdächtig scheinende App erstellt – in dem Fall eine für die mittlerweile nicht mehr vorhandene Nachrichtenseite BeNews. In dieser ist keinerlei Schadcode enthalten, dieser wird – so vermutet Trend Micro zumindest – erst nachträglich dynamisch nachgeladen.

Dass das Nachladen von Schadcode theoretisch möglich ist, wurde in der Vergangenheit immer wieder von Sicherheitsforschen demonstriert. Um realen Schaden entfalten zu können, braucht es infolge natürlich noch eine Sicherheitslücke in Android. Im konkreten Fall scheint man dabei auf ein bekanntes Problem in den Android-Versionen 2.2 bis 4.4.4 zurückgegriffen zu haben, das auch von einigen Tools zum Rooten von Android-Geräten eingesetzt wird.

Praktischer Einsatz?

Da die verfügbaren Informationen nicht vollständig sind, betont auch Trend Micro, dass derzeit unklar ist, ob so ein Angriff auch in der Realität Erfolg hätte. Immerhin muss die Zielperson zunächst dazu gebracht werden, die entsprechende App zu installieren. Gegen ein Verstecken in einer bekannteren App spricht wiederum, dass Google mittlerweile regelmäßig Sicherheits-Scans von Android-Geräten durchführt – hier also auch nachgeladener Code früher oder später auffallen würde.

Reaktion

Im konkreten Fall der BeNews-App scheint denn auch Google tatsächlich entdeckt zu haben, das hier etwas im Gange ist. Diese wurde noch vor Bekanntwerden des Hacking-Team-Leaks gelöscht. Zu diesem Zeitpunkt hatte sie 50 Downloads. (apo, 17.7.2015)